Die IP-Telefonie findet dank besserer Sprachqualität, umfangreicheren Komfortfunktionen und nachhaltiger Kosteneinsparungen zunehmend Verbreitung. Immer mehr Menschen steigen von ISDN auf IP-Telefonie um und das Interesse bei Angreifern steigt. Jeder sollte sich also mit dem Thema Sicherheitsvorkehrungen auseinandersetzen – dafür ist es wichtig zu verstehen, wie IP-Telefonie funktioniert und welche Schwachstellen die Angreifer ausnutzen.

Wie funktioniert IP-Telefonie?

Das Telefongespräch besteht wie gewöhnlich aus drei Phasen: Verbindungsaufbau, Sprachübermittlung und Verbindungsabbau.

Der Verbindungsaufbau/-abbau findet über ein Protokoll statt, das von der Sprachkommunikation getrennt ist. Ein weitverbreitetes Signalisierungsprotokoll ist das Session Initiation Protocol (SIP). Jeder Teilnehmer des Gesprächs besitzt eine SIP-Adresse, vergleichbar mit einer E-Mail-Adresse. Alle SIP-Endgeräte, die an das Internet angeschlossen sind, müssen sich bei dem zuständigen SIP-Server melden. Das Endgerät des Anrufers sendet beim Verbindungsaufbau eine Nachricht mit seiner SIP-Adresse an den SIP-Server. Der Server leitet den Verbindungswunsch an das Endgerät vom Angerufenen weiter. Sofern die Verbindungsanfrage verarbeitet werden kann, schickt das Endgerät vom Angerufenen eine Nachricht über den Server zurück zum Anrufer. Jetzt hört der Anrufer ein Rufzeichen und am anderen Ende klingelt das Telefon.

Eine direkte Kommunikation hat bisher noch nicht stattgefunden, dafür wird der SIP-Server nicht mehr zwingend benötigt. Die Endgeräte tauschen die Sprachdaten z. B. über eine lokal oder in der Cloud gehostete VoIP-Telefonanlage aus. Alternativ kann die Sprachübermittlung auch direkt zwischen den Endgeräten stattfinden. In beiden Fällen wird gewöhnlich das Real-Time Transport Protocol (RTP) verwendet. Die Sprache wird dabei in kleinen Datenpaketen per Internet Protokoll (IP) transportiert.

Für den Verbindungsabbau, also zur Beendigung des Gesprächs, sendet ein Endgerät wieder eine SIP-Nachricht an den Server, der diese an das andere Endgerät weitergibt.

Angriffsszenarien auf die IP-Telefonie

Die klassische Telefonie beruht auf einer Punkt-zu-Punkt-Verbindung und bietet so allein aus struktureller Sicht ein hohes Maß an Sicherheit. VoIP nutzt jedoch zur Übertragung das offene IP-Netz, wo Daten- und Sprachkommunikation in einem Netzwerk verschmelzen. VoIP-Gespräche teilen sich unter anderem mit E-Mails und Webseiten einen Datenstrom. Die Signalisierungs- und Sprachdaten werden bei der Übermittlung von zahlreichen IP-Komponenten wie Router oder Gateways verarbeitet. Oftmals sind genau diese Geräte nicht sicher konfiguriert und die Anzahl der potentiellen Schwachstellen steigt. Die größte Bedrohung ist das Eindringen in einer dieser IP-Komponenten. Sobald ein Angreifer ein Gerät übernommen hat, sind die verschiedensten Bedrohungen möglich: z. B. Abrechnungsbetrug, Mithören von Gesprächen, Auslesen von Verbindungsdaten und Telefonbüchern.

Eine weitere Schwachstelle stellen oftmals die von Providern betriebenen Server dar. Diese können durch gezielte Angriffe gestört werden. Sobald die Server ausfallen, ist kein Telefonieren über IP mehr möglich. Auch die ausgetauschten Daten sind häufig nicht geschützt. Es wäre möglich, fremde Gespräche abzubrechen, Sprachinformationen in ein Gespräch unbemerkt einzuführen oder auch mitgeschnittene Sprachnachrichten ein zweites Mal zu schicken. Aber auch das Weiterleiten von Kunden auf eine gefälschte Hotline ist möglich, so können ganz leicht sensible Daten wie Bankverbindungen erschlichen werden.

Die Attacke „Man-In-The-Middle“ gehört zu den bekanntesten Angriffen auf die Kommunikation. Dabei steht der Angreifer zwischen den Kommunikationsteilnehmern und hat vollständige Kontrolle über den Datenverkehr. Er kann Informationen einsehen, manipulieren und den Gesprächsteilnehmern die Identität des jeweiligen anderen vorspielen. So lassen sich unbemerkt Nachrichten verfälschen oder in fremden Namen versenden.

Die Gefahr droht aber nicht nur von außerhalb, sondern auch aus den eigenen Reihen. Es gibt Kollegen, die dem Unternehmen Schaden zufügen, sich einen Vorteil verschaffen oder sensible Daten ausspionieren wollen. Dies kann ganz leicht über sogenannte Sniffer-Programme, die frei im Netz verfügbar sind, realisiert werden. Diese Programme sind ganz einfach ohne großes Fachwissen bedienbar und liefern umfangreiche Informationen über die Gesprächsteilnehmer: Zeitpunkt, Dauer, Gesprächsstatus ist ebenso möglich wie Zugriff auf die Voicemail-Box, Abhören und Überwachen der Endgeräte mit Mikrofon oder Kamera – die Vertraulichkeit der Daten ist somit nicht gewahrt.

Die eben genannten Attacken sind eine kleine Auswahl an möglichen Angriffsszenarien auf die IP-Telefonie, alle abzubilden ist nicht möglich, auch weil die Angreifer immer raffinierter werden und sich neue Methoden ausdenken. Es gibt nur ein Gegenmittel: Sicherheitsvorkehrungen vornehmen!

Wie kann ich mich vor Angriffen schützen?

Eines der besten Schutzmechanismen ist die Verschlüsselung der Daten. Dafür eignen sich grundsätzlich zwei Verfahren: Das erste Verfahren beinhaltet die Nutzung eines VPN-Tunnels, der in der Regel mithilfe von IPSec realisiert wird. Dieses Verfahren wird eingesetzt, wenn zwei VoIP-Teilnehmer über ein unsicheres Netz miteinander verbunden sind. Das Einsetzen eines VPN-Tunnels ist derzeit der sicherste Weg, das Abhören auf der Übertragungsstrecke zu verhindern.

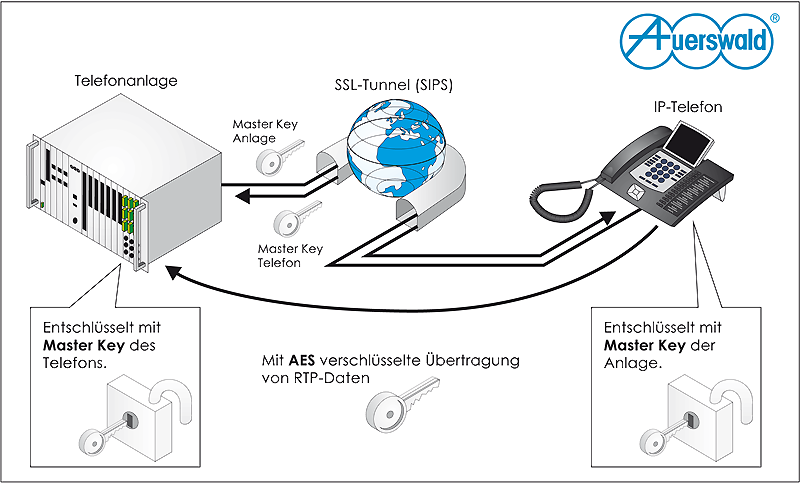

Bei dem zweiten Verfahren handelt es sich um eine Kombination aus SIPS und SRTP. SIPS ist die sichere Variante des vorhin genannten SIP-Protokolls und wird für einen verschlüsselten Verbindungsaufbau und zur Authentifizierung genutzt. So werden Telefonanlage und IP-Telefon gegen Übergriffe geschützt. Wie genau die Verschlüsselung funktioniert, kannst du hier nachlesen.

Für die Verschlüsselung der Sprachdaten, insbesondere innerhalb eines lokalen Netzes, ist die sichere Übertragungsvariante des Anwendungsprotokolls RTP, genannt SRTP zuständig. SRTP wird nicht nur zur Verschlüsselung genutzt, auch die Überprüfung der Integrität und ein Schutz gegen das Wiedereinspielen von Nachrichten wird gewährleistet. Somit ist man sehr gut gegen das Abhören und Manipulieren von Datenströmen geschützt.

Um jedoch eine durchgängige Sicherheit zu garantieren, ist es wichtig, dass die Telefonanlage und auch die verwendeten IP-Telefone für die Ver- und Entschlüsselung ausgelegt sind.

Aber auch die IP-Komponenten wie Router oder Gateways müssen sicher konfiguriert sein, die Verwendung komplexer Passwörter eingeschlossen.

Schützt Eure Daten, es ist auch nicht schwer!

Wir bei Auerswald gehören zu den führenden deutschen Herstellern von innovativen Kommunikationslösungen für VoIP-Infrastrukturen. Unsere Produkte produzieren wir dabei ausschließlich an unserem Hauptsitz in Cremlingen bei Braunschweig.

Wollen Sie mehr über Auerswald und unsere Lösungen erfahren? Dann klicken Sie hier!

Hinweis: Aufgrund des Umbaus unseres Clever Blogs sind Kommentare, die vor dem 15.03.2023 verfasst wurden, leider nicht mehr vorhanden.

Kommentare

Keine Kommentare