Das SIP-Protokoll (Session Initiation Protocol) für das Bereitstellen eines IP-basierten Kommunikationsweges dürfte allen Nutzern von VoIP bekannt sein. SIPS (Session Initiation Protocol Secure) ist eine Ergänzung des Protokolls – dabei werden der Server (z. B. die Telefonanlage) und der Client (z. B. ein IP-Telefon) zusätzlich über TLS oder lang das Transport Layer Security Verschlüsselungsprotokoll gegen unbefugten Zugriff abgesichert. Einfach gesagt: So kann niemand Unbefugtes die Identität an einem der beiden Enden einer Sprachverbindung übernehmen und in meinem Namen telefonieren. Die Verschlüsselung baut dabei auf in die Anlagen gespielten oder selbst erstellten Zertifikaten auf, so wie es zum Beispiel bei den Telefonanlagen von Auerswald der Fall ist. In der Telekommunikation wird diese Art der Verschlüsselung auch als Verschlüsselte Zeichengabe bezeichnet.

Der Begriff SIPS ist dabei eine Kombination der beiden Technologien des SIP und TLS. Wir alle nutzen TLS jeden Tag – am bekanntesten dürfte es im Zusammenhang mit dem Aufbau einer sicheren Internetverbindung sein: dort wird zur Kennzeichnung (wie bei SIPS) an jedes einer URL vorangestellte http einfach ein s angehängt, also https. SIPS sorgt nicht dafür, dass die Sprachdaten gegen das mitschneiden abgesichert wird. Hierfür ist das parallel laufende SRTP (Secure Real-Time Transport Protocol) verantwortlich (welches wir in einem weiteren Beitrag besprechen werden).

SIPS und VoIP – wie wird die Verschlüsselung aufgebaut?

Das TLS-Protokoll selber ist dabei abwärtskompatibel zu den SSL Versionen 1.0 und 2.0. Ein weiterer Vorteil von TLS liegt darin, dass man unabhängig von herstellerspezifischen Anwendungen und Plattformen diese Technologie einsetzen kann. Zu beachten ist, dass die Verschlüsselung nur zwischen Sender (z. B. Telefonanlage) und Empfänger (z. B. Systemtelefon) besteht, die beide über einen spezifischen Schlüssel zur Dechiffrierung der Daten verfügen müssen.

Der Handshake zwischen Telefonanlage und Systemtelefon

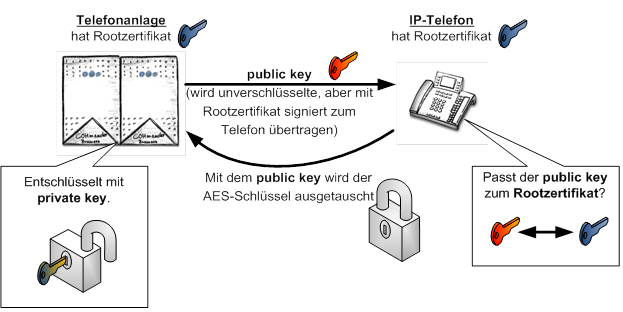

Genauer betrachtet findet bei dem Aufbau einer Verbindung ein sogenannter Handshake zwischen Server und Client statt, der sich in vier Schritte unterteilen lässt.

Mit Hilfe von SIPS kann also eine zumindest an den beiden Enden sichere Sprachverbindung aufgebaut werden. Ein Risiko bleibt aber immer bestehen – Jeder der Zugang zu einer Telefonanlage hat, die in einem sensiblen Umfeld installiert ist, kann direkt an der „Quelle“ Manipulationen vornehmen.

Verwendet man allerdings SIPS und hat den Zugang zu den Endgeräten unter Kontrolle ist man gegen Man in the Middle Angriffe abgesichert.

Als Mann in der Mitte wird der Zugang zu Datenverkehr auf der Übertragungsstrecke bezeichnet – aus alten Agentenfilmen kennt man noch die Männer, die sich an Verteilerkästen (bzw. der Mitte) in Gespräche im wahrsten Sinne des Wortes eingeklinkt haben. Um sich auch mit SSL (bzw. TLS) vor einer „Man-in-the-middle“ Attacke zu schützen, darf das Rootzertifikat für die Authentifizierung nicht ohne Schutzmechanismen auf einem noch ungesicherten Weg übertragen werden. Ist der „Man-in-the-middle“ bereits vor dem Austausch aktiv, kommt er in den Besitz des Rootzertifikats, ersetzt es gegen sein eigenes und kann so vorgeben, die Telefonanlage zu sein.

TLS selbst ist 1999 entwickelt worden und basiert auf der SSL-Verschlüsselung, die in den 90er Jahren des letzten Jahrhunderts im Umfeld des Netscape Navigator entwickelt wurde. Na, wer kennt ihn noch?

header pic by *n3wjack's world in pixels |dir /s | flickr | keine Änderungen vorgenommen | CC BY-SA 2.0

Wir bei Auerswald gehören zu den führenden deutschen Herstellern von innovativen Kommunikationslösungen für VoIP-Infrastrukturen. Unsere Produkte produzieren wir dabei ausschließlich an unserem Hauptsitz in Cremlingen bei Braunschweig.

Wollen Sie mehr über Auerswald und unsere Lösungen erfahren? Dann klicken Sie hier!

Hinweis: Aufgrund des Umbaus unseres Clever Blogs sind Kommentare, die vor dem 15.03.2023 verfasst wurden, leider nicht mehr vorhanden.

Kommentare

Keine Kommentare